【论文分享】对窃密恶意软件及其操作者的大规模研究

本次论文是针对窃密软件(Password Stealer)及其背后操作者的大规模研究。通过为期20个月(2019年4月至2020年12月)的数据收集,研究人员共发现了10个恶意软件家族的4,586个窃密软件操作者(下文称操作者)。本研究详细分析了窃密软件及操作者的组成结构、发展趋势、生存策略以及非法收入,这些发现可以帮助执法部门有效追踪网络窃密团伙。该工作由来自佐治亚理工学院和网络安全公司MalBeacon的研究人员合作完成,已被网络安全领域顶级会议USENIX Security 2023录用(2022年录用率256/1414=18.1%)。

全文约3300字,阅读时间约10分钟。

01【研究背景】

窃密软件是专门用于实施凭证窃取(Credential Theft)的商用恶意软件。网络安全公司Verizon发布的《2020年数据泄露调查报告》发现,80%以上的数据泄露事件都是因凭证窃取导致的,而被盗凭证会在地下市场被转卖给网络犯罪团伙[1]。鉴于以上因素,研究窃密软件及其操作者可以帮助安全人员和执法部门了解这种威胁的性质、趋势和策略。

在以往关于地下产业的研究中,研究人员通过部署蜜罐、接管C&C服务基础设施和僵尸网络节点等方式,针对钓鱼攻击、键盘监听、垃圾邮件等场景做了详细研究。在这些场景中,恶意行为的主要收益途径是获取并贩卖盗取的凭证。虽然这些研究都涉及了凭证窃取行为,但是没有详细分析窃取行为背后的操作者如何管理、操作和利用窃取软件获利。此外,一些技术博客通过案例分析说明了密码窃取的运作流程[2],但是它们只关注具体的攻击事件,缺乏对其服务范围、受害目标和收益情况的深入分析。因此,通过对窃密软件进行大规模研究,有助于研究人员开发出更有效的防御措施;通过分析不同家族的规模,执法部门也更容易确定优先打击的目标。

02【数据收集】

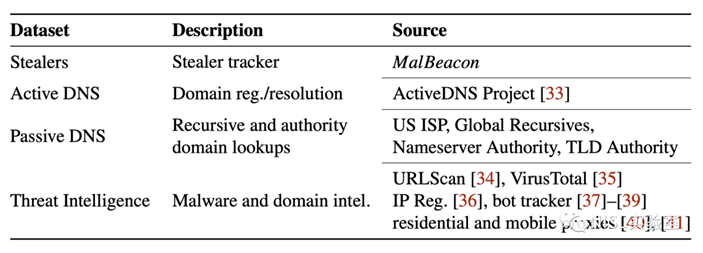

文章所用到的所有数据集如图表1所示,包括密码窃取数据集(尚未公开)、主动和被动DNS数据集、以及威胁情报数据[3-11]

图表1 研究用到的数据集

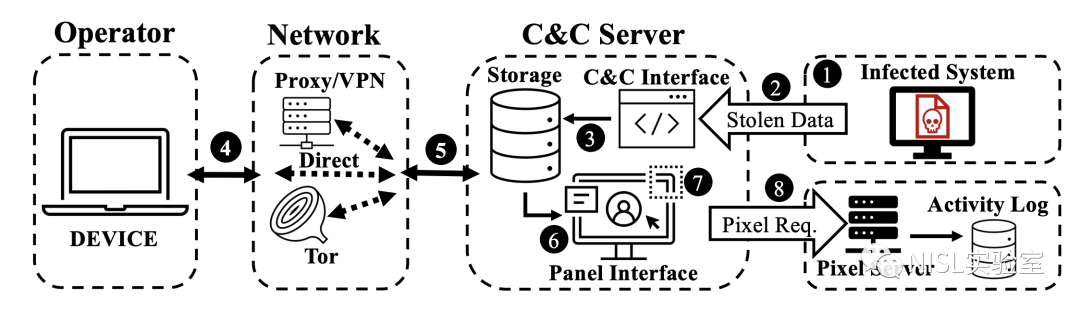

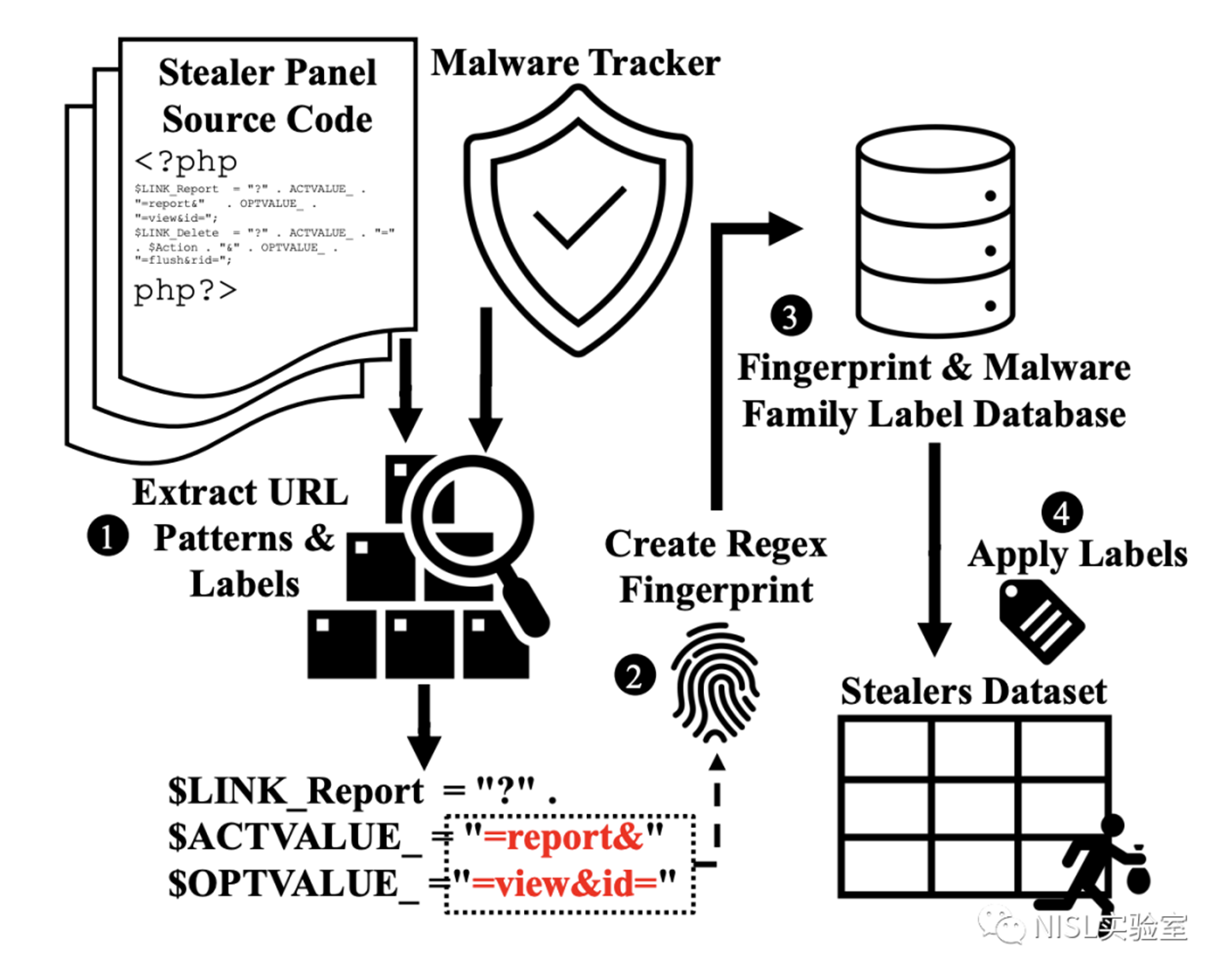

其中的密码窃取数据集由MalBeacon提供,图表2展示了数据采集流程。

图表 2 数据采集流程

该数据采集过程的关键是在伪造的凭证中加入含有可追踪URL的HTML标签,例如“DESKTOP-UU1KCDG ”,其中domain.tld是研究人员控制的域名。具体细节如下:

”,其中domain.tld是研究人员控制的域名。具体细节如下:

§ 部署蜜罐系统,放入伪造的凭证。

§ 当窃密软件感染系统后,凭证被发送到C&C服务器。

§ 监控程序将凭证存储到后台数据库。

§ 恶意软件背后的操作者通过代理或直连的方式访问C&C服务器。

§ 操作者通过自己的浏览器打开C&C控制台的管理界面,查看窃取的凭证。

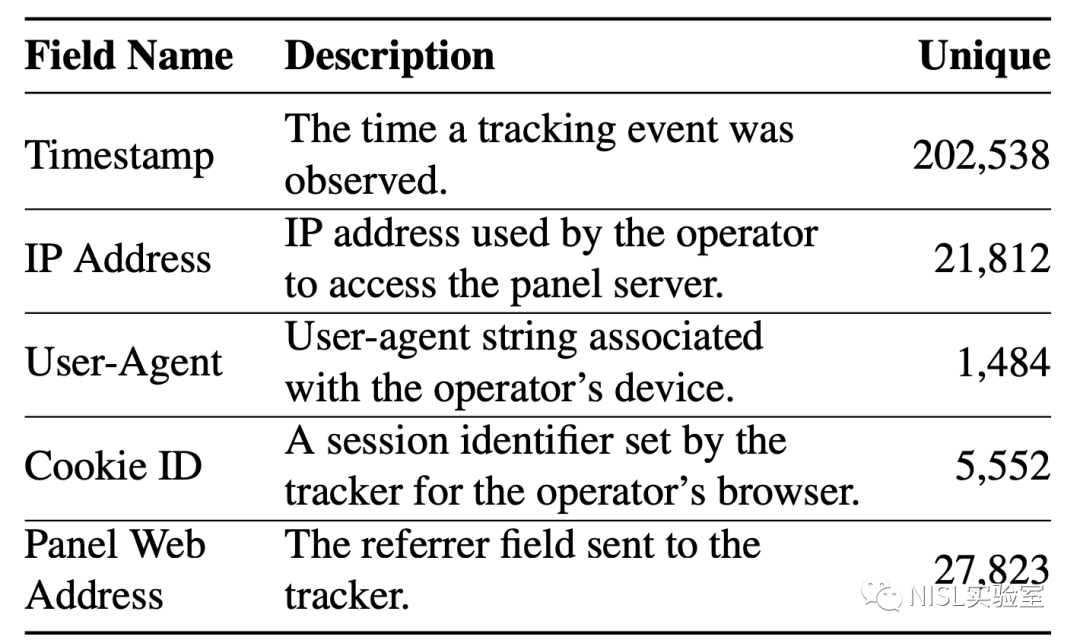

§ 当伪造的凭证被HTTP页面加载时,凭证中的HTML标签将被渲染,并向研究人员控制的服务器发起请求。通过解析该请求,可以获取的操作者相关数据(如图表3所示),包括访问时间戳、操作者的源IP、操作者浏览器的User Agent和Cookie ID,以及控制台的URL地址。

图表3 密码窃取数据集字段

其中,控制台的URL地址需要通过HTTP请求的Referrer字段提取,该字段能够提供访问来源网站的信息。但由于浏览器隐私策略已更新,加入了Referrer-Policy字段,对Referrer字段的限制也更加严格。本研究声称数据收集于隐私策略更新前,因此获得的控制台URL都是完整的。

为了将数据用于行为和收益分析,文章还进行了一系列数据清洗和关联的过程。

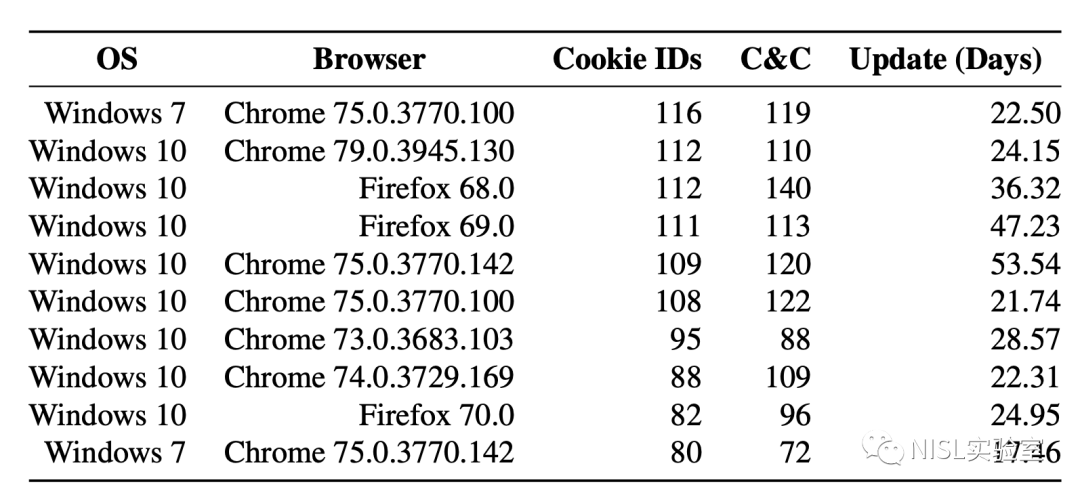

1. User-Agent验证

User-Agent(UA)字符串容易被伪造,研究人员试图通过识别同一个Cookie ID所关联的UA个数,去判别UA的真实性。当单个Cookie ID关联到不止一个操作系统和浏览器时,相关UA将被剔除。最终发现可能伪造的UA占所有请求记录的3.0%(6,243条),总体统计结果如图表4所示。当然,操作者仍然可以只伪造单个UA以隐藏真实的操作系统和浏览器,这种数据无法被剔除。

图表4 数量前十名的UA及相关数据统计

2. Cookie聚合

单个设备在不同时间发起的请求会使用不同的Cookie。因此,为了分析操作者的请求行为,需要对Cookie ID进行聚合处理。研究人员将设备表示为一个三元组<操作系统,浏览器,控制台URL>,并关联其使用过的Cookie。这里聚合操作有两个限制:

(1)不同Cookie的生存时间不能重合;

(2)近期的浏览器版本号应大于等于早期记录的浏览器版本号。

3.C&C识别

研究人员进一步将C&C服务器的URL与威胁情报相结合,获取其恶意标签,用于后续的团伙分析。图表5展示了具体的标签生成流程。

图表5 为控制台域名生成恶意标签

03【C&C服务器分析】

C&C服务器属于密码窃取产业中的基础设施,主要功能是管理窃取的密码以及与被入侵的主机通信。研究人员共发现2,187个C&C域名,托管在281个主机IP上。结合域名信息和威胁情报,主要结论包括:

1. 密码窃取团伙倾向于滥用免费的国家域名服务(ccTLDs),以节省成本。

图表6 C&C域名分布

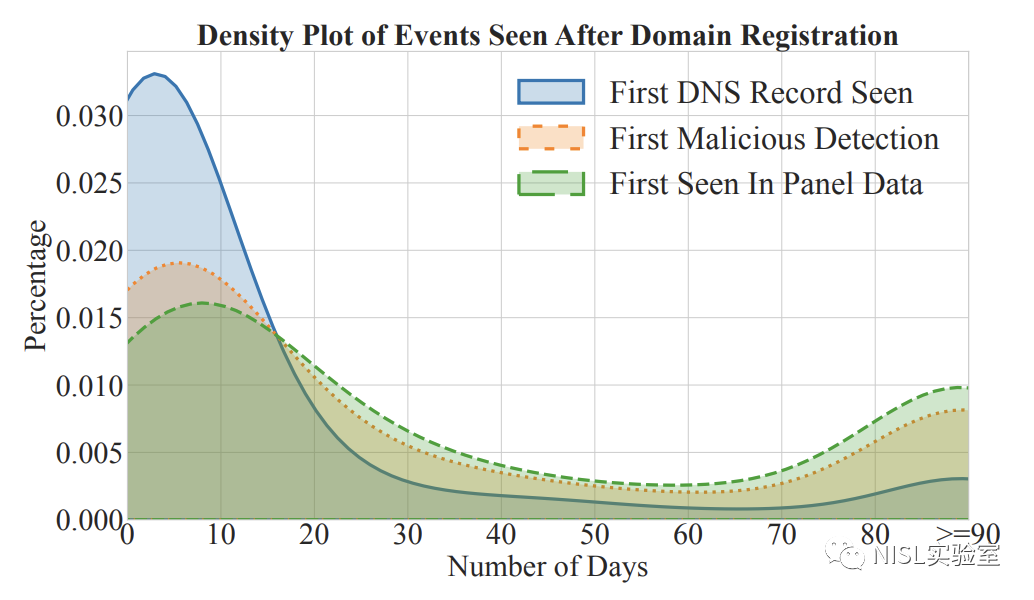

2. C&C服务器域名被注册后,平均需要74天才会被威胁情报库收录,给密码窃取团伙充足的时间去感染主机和窃取凭证。

图表7 C&C域名从注册到被检出的时长

3. 通过使用Passive DNS(pDNS)数据收集访问过C&C服务器的IP地址,发现在住宅网络(17.6%)、商业网络(16.1%)和政府网络(0.1%)中均存在潜在受害者。

04【密码窃取操作者分析】

研究人员进一步分析了密码窃取团伙背后的操作者与C&C服务器的交互行为和策略,主要结论如下:1. 单个操作者平均使用6.66个IP地址访问C&C服务器,其中单个操作者最多使用了230个不同IP地址,属于9个不同AS。

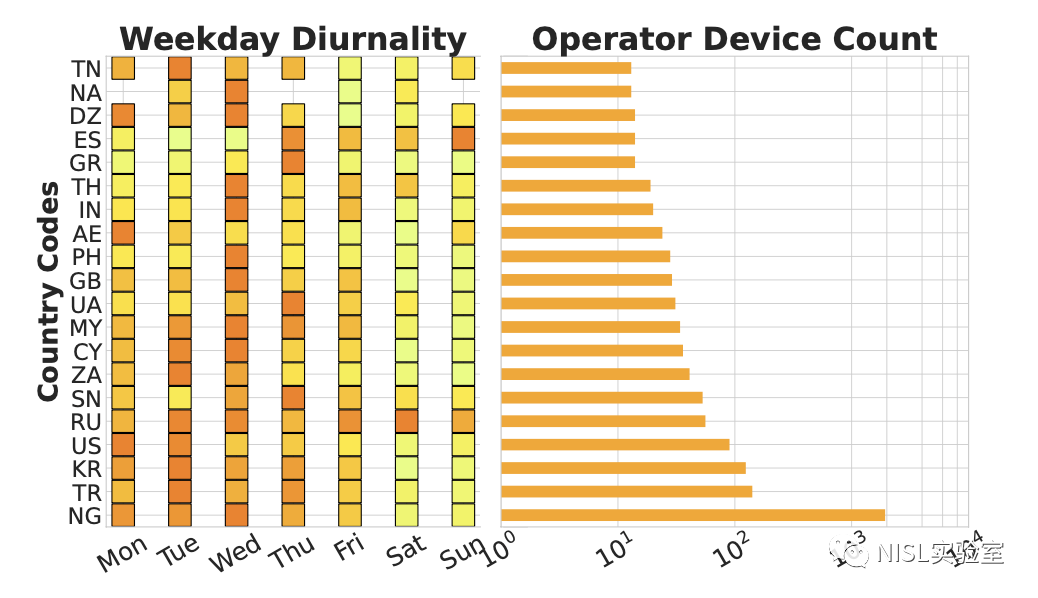

2. 从访问位置来看,操作者分布在135个不同国家,其中尼日利亚是操作者IP的主要来源(55.99%)。从时间来看,操作者倾向于在周一到周五的工作日访问C&C控制台,周末的访问频率会明显降低。

图表8 前20个国家的操作者和C&C行为

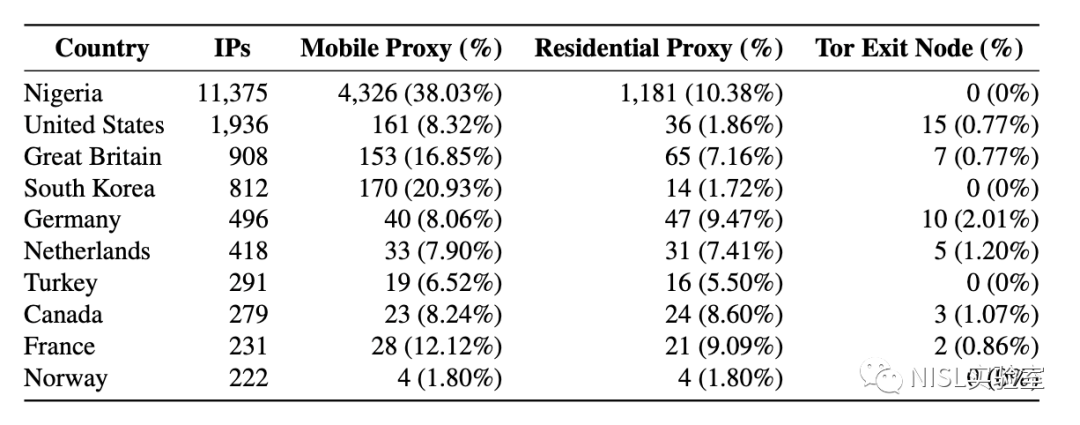

3. 操作者会使用多种代理服务访问C&C服务器,包括传统VPN、移动代理、住宅代理和Tor网络,增强了访问的隐匿性。

图表9 操作者IP地理位置及代理网络节点

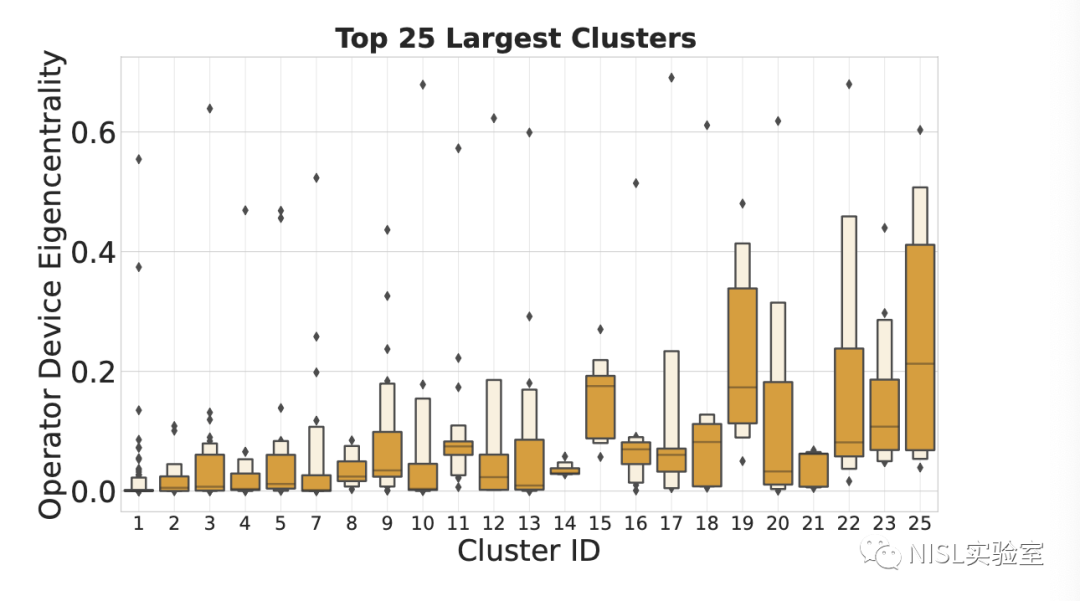

研究人员进一步将访问相同C&C域名的不同操作者聚合,共发现2449组不同的服务提供者。此外,在规模前25个高中心度团伙中均发现了离群点(如图表10),这些节点可能代表了拥有更高管理权限的操作者节点。

图表10 规模排名前25的团伙中心点分布

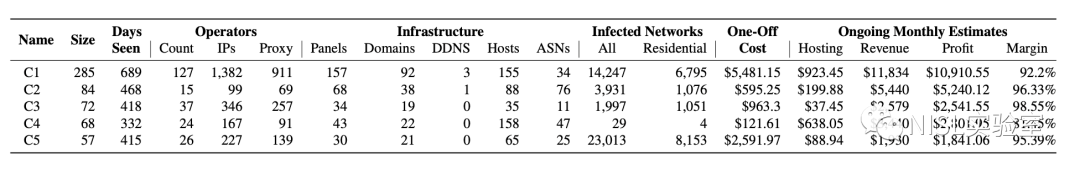

最后,研究人员进一步评估了规模前五的服务提供者活跃度和收益。研究发现他们的活跃时间都超过了一年,其中有超过50%的操作者都通过代理的模式访问C&C控制台。在收益方面,这些团伙享受到的投资回报率达到了90%以上,净利润从2,000美元到11,000美元每月不等。

图表11 规模前五的服务提供者

05【总结】

本项工作专注于发现和研究窃密软件背后操作者的组织结构以及操作模式,为研究密码窃取网络犯罪的生态系统提供了一个独特视角。研究发现,大部分密码窃取团伙背后的基础设施长期未被检出,让操作者有充分的时间去窃取凭证并获得高额回报。本工作提供的检测方法以及相关数据集有助于后续相关领域的研究。

原文链接

https://www.usenix.org/system/files/sec23summer_399-avgetidis-prepub.pdf

开源连接

https://github.com/Astrolavos/stealer-sec23 (Coming soon)

参考文献

[1] Verizon, “2020 data breach investigations report”. https://www.cisecurity.org/wp-content/uploads/2020/07/The-2020-Verizon-Data-Breach-Investigations-Report-DBIR.pdf

[2] Loki窃密木马家族分析. https://xz.aliyun.com/t/163

[3] A. Kountouras, P. Kintis, C. Lever, Y. Chen, Y. Nadji, D. Dagon, M. Antonakakis, and R. Joffe, “Enabling network security through active dns datasets,” in Proc. of the 19th RAID, Evry, France, Sep. 2016.

[4] SecurityTrails, “URLScan - a free service to scan and analyse web- sites.,” https://urlscan.io/about/, 2016.

[5] VirusTotal, “Virustotal-free online virus, malware and url scanner,” https://www.virustotal.com/en, 2004.

[6] IPRegistry, “IP Geolocation and Threat Detection,” https://ipregistry.co/

[7] ViriBack Tracker, “C2 Tracker,” http://tracker.viriback.com/

[8] benkow, “Panel Tracker,” https://benkow.cc/passwords.php

[9] Cybercrime Tracker, “Bot Tracker,” https://cybercrime-tracker.net/index.php,

[10] X. Mi, X. Feng, X. Liao, B. Liu, X. Wang, F. Qian, Z. Li, S. Alrwais, L. Sun, and Y. Liu, “Resident evil: Understanding residential ip proxy as a dark service,” in Proc. of the 40th S&P Oakland, May 2019.

[11] X. Mi, S. Tang, Z. Li, X. Liao, F. Qian, and X. Wang, “Your phone is my proxy: Detecting and understanding mobile proxy networks,” in Proc. of the 2021 NDSS, Virtual, Feb. 2021.

编辑&审校 | 张明明