【论文分享】针对网络运营商源地址验证部署的随机对照试验

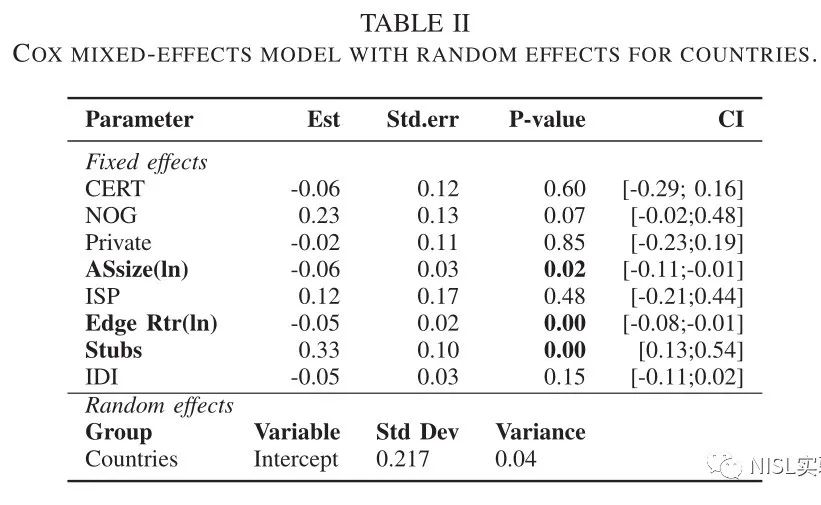

今天分享的论文主题是网络运营商对于源地址验证(Source Address Validation,SAV)机制的部署。论文首次以随机对照试验(randomized control trial,RCT)的形式分析了研究人员通知网络运营商部署SAV的有效性,并利用了不同的劝说技巧和反馈渠道,结合数学统计的方式发现了暂时没有一项相关的通知机制可以显著改善SAV的部署。在此基础上,作者给出了推进网络运营商部署SAV的相关建议。该论文已被网络安全领域顶级会议IEEE Symposium on Security and Privacy(S&P)2022录用(录用率:14.52%),由来自荷兰的代尔夫特理工大学、美国的UC伯克利大学以及新西兰的怀卡托大学等的研究人员共同完成。

全文共2300字,阅读时间约6分钟。

01【研究背景】

目前,分布式拒绝服务(DDoS)攻击仍然是网络运营商面临的重大挑战。2020年2月,亚马逊网络服务收到了迄今为止观测到的最大的DDoS攻击,攻击峰值约为2.3Tbps,持续了三天[1]。IP欺骗仍然是大规模DDoS攻击的主要攻击载体,而最有效的解决办法就是源地址验证。如果对于大多数流量可以溯源,那么下游的相关防护措施就会变得更加有效。可惜的是,根据Spoofer项目的志愿者测试结果,仍然有25-32%的自治系统的SAV部署存在问题,或完全没有部署[2]。考虑到IP欺骗对于整个互联网生态有着巨大的影响,研究者们会对网络进行扫描来发现存在SAV缺陷的网络,并通知相关的网络运营商。这样的通知是否有效,网络运营商是否会根据通知来实施相关的补救措施?

在以往的工作中,有研究人员已经利用WHOIS中列出的电子邮件地址或向网络运营商组(NGO)发送电子邮件来通知特定区域没有部署SAV的自治系统,但未深入到网络运营商处。同时由于实验是基于观察数据直接分析通知的有效性,缺乏随机分组和对照组,因此通知和对SAV部署的影响之间的因果性不够具有说服力。

02【研究方法】

1. SAV部署漏洞挖掘

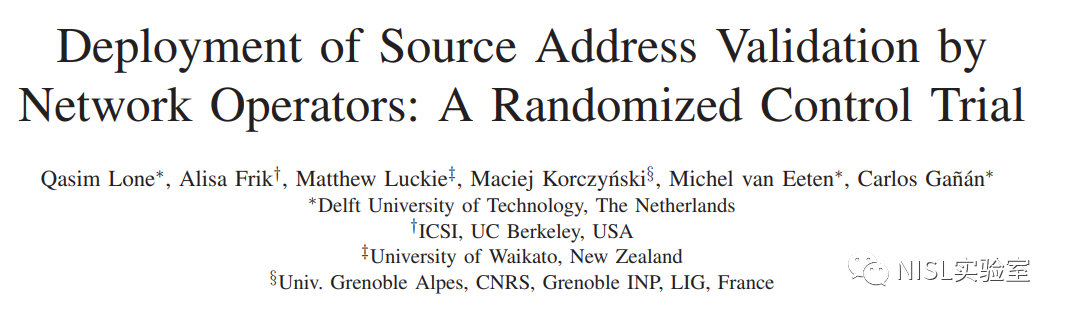

研究人员利用了错误配置的域名转发服务器(forwarding open resolvers)作为探测点,通过发送DNS查询包和返回包的源IP比较来判断是否存在SAV缺失。具体而言:可控的扫描器将DNS查询发送到错误的DNS转发器(两者不位于同一网络环境)以解析随机生成的子域。转发器接收到DNS查询后,再将其转发到位于测试网络外部的递归解析器。若网络SAV缺失,则源IP有以下两种情况:

- 1、转发器不修改接收到的包的源IP,然后将其转发给递归解析器,然后直接将返回结果给到扫描器。

- 2、转发器将接收到的包的源IP重写为自身的源IP,然后将其转发给递归解析器,但是返回结果的源IP并不被重写。

图表1:使用转发解析器推断SAV缺失的方法

2. 与存在问题的运营商联系

研究人员在2020年9月至2021年2月间每周对IPv4空间进行基于互联网的转发扫描(Internet-wide forwarders-based scans)。并通过IP地址映射到ASN,推断出118个国家的2320家提供商运营的2433家AS尚未部署网络边界的SAV(甚至局部的部署也没有)。

为了与运营商联系,研究人员使用Maxmind GeoIP数据库将IP地址映射到国家,使用peeringDB和WHOIS提取了AS的联系地址,使用FIRST和SEI中的API确定了每个国家的CERT以及利用Spoofer的NOG列表将每个国家的IP地址映射到相关的NOG邮件列表。

03【实验设计】

作者使用研究方法是随机对照试验。随机性体现在受试者将会被随机分配到实验组和对照组中,实验测试的因素包括:

- 1、反馈渠道:包括直接向运营商发送电子邮件;向国家CERT发送电子邮件,要求通知其国家的不合规运营商;以及发送给NOG邮件列表的对应的电子邮件地址。

- 2、劝说技巧:包括仅说明问题情况与相关建议;基础消息加上数据说明;基础消息加上利弊说明。

因此,实验组就是按照上面提出的因素进行分组,而对照组则是仅观察而不加以任何干预。为了防止实验组和对照组的相互干扰,作者为每个运营商都建立了一个面向公众的网站,该网站带有私人链接,仅提供有关其自身网络的信息。

此外,作者还设计了一项旨在收集运营商反馈的简短调查,用于了解网络运营商面临的安全挑战、通知是否到达了正确的联系人、实施SAV的相关挑战以及关于如何改进一般通知流程的建议。

04【实验结果】

作者于2020年10月8日发起了第一次扫描,向2563家运营商发送了通知,并继续每周进行扫描,以观察SAV部署的修补情况。对于未修补的运营商,作者于2020年12月8日发送了第二条消息,然后再两个月之后向运营商发送问卷进行调查。这意味着运营商有大约四个月的时间来实施SAV。

作者先对SAV的修补情况进行了分析:

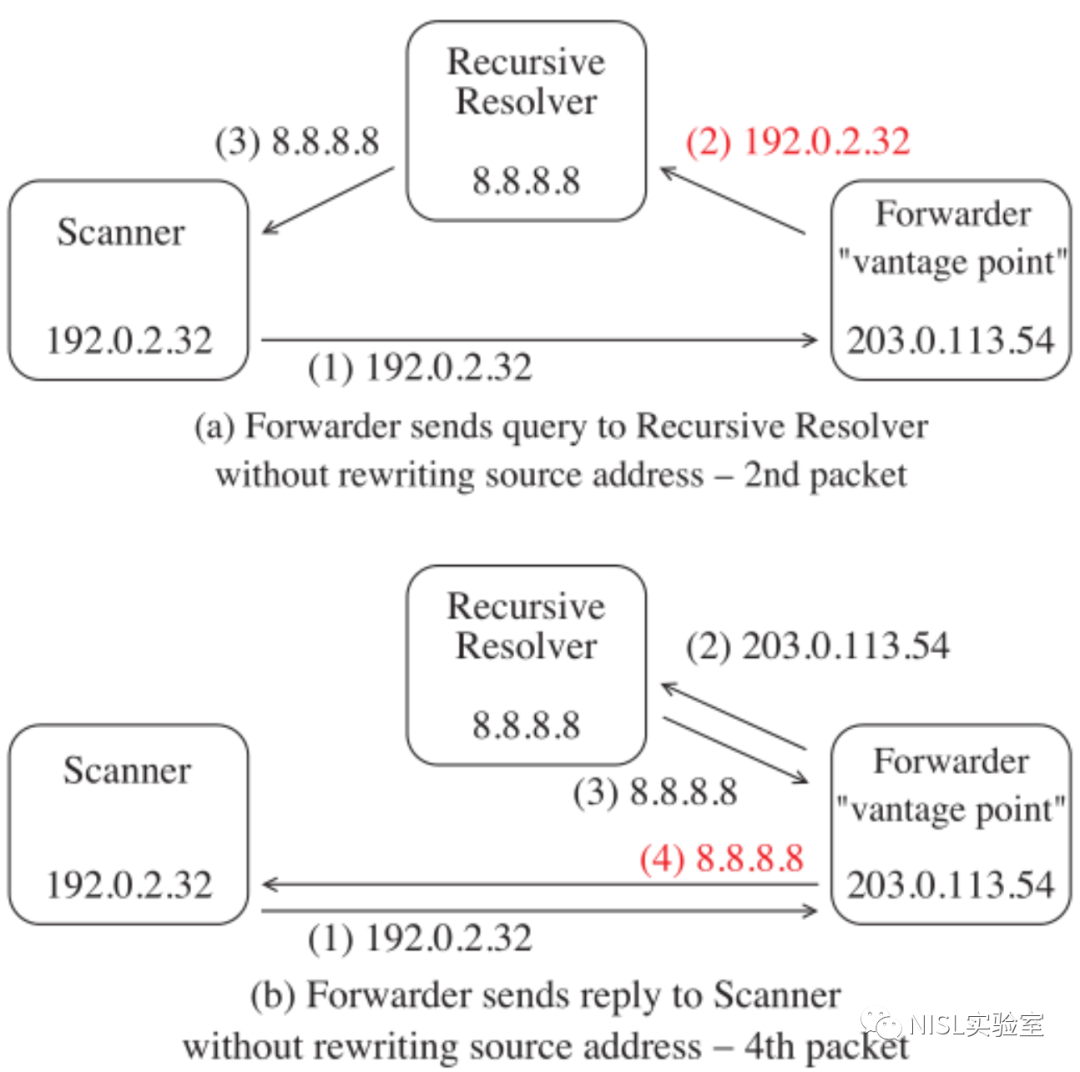

- 1、从整个组织补救层面来说,NOG组的补救措施效率(以补救的时间长短来衡量)比对照组多5%,CERT组的补救措施效率略慢于对照组,但后者被认为是抽样差异导致的。

- 2、从部分网络补救层面(包括AS补救、前缀网段补救)来说,与整个组织补救层面没有显著差异。

- 3、不同劝说技巧对于SAV的修补情况并无显著影响。

- 4、作者希望运营商可以使用poofer工具以验证他们是否正确部署了SAV,运营商是否有根据通知采取行动尚不可知。

图表2:在CERT组中收到通知的每个实验组的补救措施效率对比

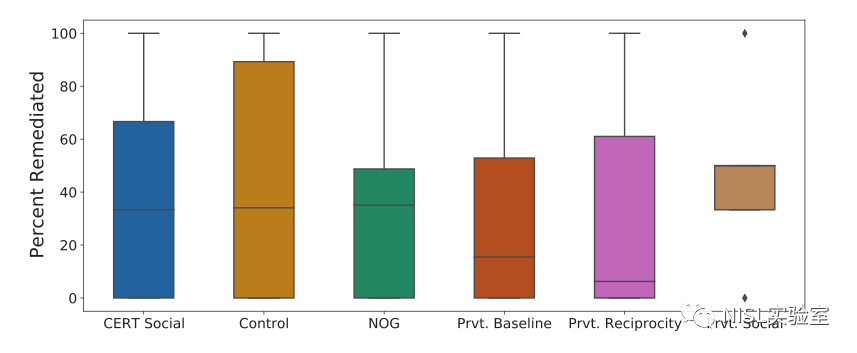

此外,作者通过多级Cox比例风险模型来分析如AS的大小,边界路由器的数量等因素对于补救措施的影响。综合分析后发现,网络复杂性在是否采取补救措施中起着重要作用。

图表3:Cox比例风险模型结果

最后,在运营商反馈的调查中发现,不遵守规定(即不部署SAV)的主要原因是部署无法带来直观的企业利益和缺乏相关知识。而这些因素较于停机时间、性能或技术限制相关,相对容易改善。

05【结论】

论文通过随机对照试验,发现了几乎一半的受访者没有遵循实施SAV的建议,令人惊讶的是,对IP欺骗的认识和对路由器配置的责任缺失并不是主要原因,他们意识到这一问题,但是由于不熟悉流程,缺乏部署时间,SAV的部署不会对企业本身带来收益等原因并没有优先处理该问题。最后作者呼吁通过改善反馈渠道,改进部署SAV的激励措施,提供更多的资源支撑来帮助网络运营商部署SAV。

原文链接

https://ieeexplore.ieee.org/document/9833701

参考文献

[1] “Amazon ‘thwarts largest ever DDoS cyber-attack’,” 2020, https://www.bbc.com/news/technology-53093611.

[2] M. Luckie, R. Beverly, R. Koga, K. Keys, J. A. Kroll, and k. claffy, “Network hygiene, incentives, and regulation: Deployment of source address validation in the internet,” in Proceedings of the 2019 ACM SIGSAC Conference on Computer and Communications Security, 2019, pp. 465-480